Переход на Rust все еще проходит не очень плавно

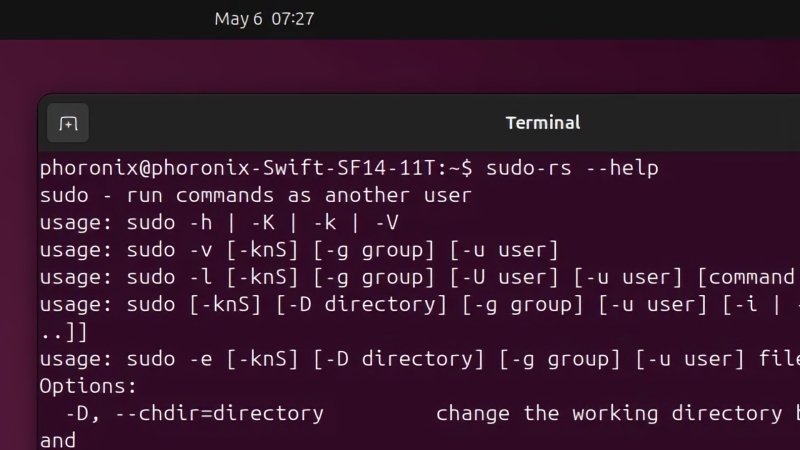

В Ubuntu 25.10 обнаружили уязвимость в sudo-rs — новой Rust-версии утилиты sudo. Она используется в дистрибутиве вместо классической реализации на Cи.

Ошибка приводила к тому, что в некоторых случаях пароль пользователя мог утекать из памяти — например, если процесс sudo прерывался или завершался по тайм-ауту.

Что произошло

По данным Phoronix, баг впервые был зафиксирован в приватном отчете разработчиков Ubuntu и получил идентификатор CVE-2025-64170. Позже отчет стал публичным — вместе с фиксом от авторов проекта sudo-rs.

Основная проблема заключалась в том, что при истечении тайм-аута или принудительном завершении процесса, в буфере оставались незатираемые следы введенного sudo-пароля.

Это позволяло потенциальному злоумышленнику, имеющему доступ к памяти процесса, извлечь данные, если sudo не успел корректно завершить работу.

Как исправили

В обновлении sudo-rs 0.2.10, которое уже доступно пользователям Ubuntu 25.10, исправлено несколько ошибок:

- добавлено очищение памяти с паролем при выходе или тайм-ауте;

- переработан механизм обратной связи с пользователем (feedback) — теперь он реализован через enum;

- исправлено поведение клавиши Backspace при пустом вводе;

- улучшено удаление содержимого буфера перед завершением чтения.

Почему это важно

Хотя уязвимость классифицируется как умеренной степени опасности, она затрагивает одну из базовых системных утилит Linux. Которая к тому же отвечает за выполнение команд с правами администратора.

Проблема стала очередным эпизодом в череде трудностей Ubuntu 25.10, связанных с переходом системных инструментов на Rust. Ранее пользователи сталкивались с ошибками в rust-coreutils, которые ломали автообновления и некоторые базовые команды.

Что делать пользователям

Ubuntu уже распространила обновление безопасности (SRU), которое устраняет уязвимость.

Пользователям рекомендуется как можно скорее выполнить обновление пакета sudo-rs до версии 0.2.10:

sudo apt update && sudo apt install sudo-rs

Переход на Rust-инструменты должен повысить безопасность и устойчивость системы, но инцидент с sudo-rs показывает, что новая архитектура еще проходит этап «обкатки». Как итог — ошибки все еще возможны.