Meta* и Яндекс отслеживали действия пользователей Android даже в режиме инкогнито через соединение с localhost. Использовались скрипты Pixel и Метрики, встроенные на миллионы сайтов. Теперь механизм отключён, но работал с 2017 года.

Никакие настройки конфиденциальности, удаление cookies или режим инкогнито не спасали пользователей до начала июня 2025 года: приложения Meta* (Facebook*, Instagram*) и Яндекса (включая Карты и Браузер) тайно отслеживали действия в мобильных браузерах через соединение с localhost на Android. Всё это происходило при помощи JavaScript-скриптов Meta Pixel и Яндекс.Метрики, встроенных на миллионы сайтов.

Больше новостей в нашем тг-канале Представляешь

Как это происходило

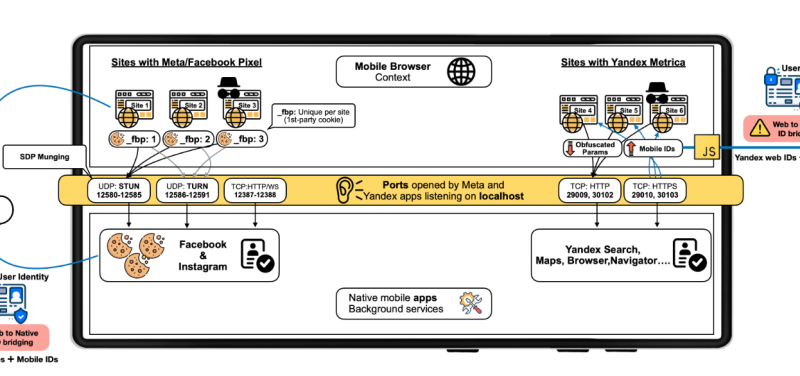

Пользователь заходил на сайт с установленным Meta* Pixel или Яндекс.Метрикой, и в этот момент JavaScript-скрипт пытался установить соединение с приложением через локальные порты. Через WebRTC (в случае Meta*) или HTTP (в случае Яндекса) передавались cookies, Android Advertising ID и другие идентификаторы. Это позволяло деанонимизировать пользователя, даже если он не был авторизован, использовал режим инкогнито или регулярно очищал cookies. Сессии с разных сайтов можно было связать в одну, а история посещений становилась доступной для дальнейшего анализа.

Уязвимость заключалась в том, что другие приложения, установленные на том же устройстве, могли подключаться к тем же портам и перехватывать передаваемую информацию. Это нарушало не только пользовательскую приватность, но и фундаментальные ожидания безопасности, встроенные в браузеры. Chrome, Firefox и Edge оказались уязвимы, а Brave и DuckDuckGo блокировали такие попытки благодаря собственным механизмам защиты.

Вышла Android 16 Developer Preview. Почему ее стоит избегать, если вы — обычный пользовательtproger.ru

Методика отслеживания, по данным исследователей, действовала минимум с 2017 года. Meta использовала WebRTC STUN с ноября 2024-го, затем перешла на TURN в мае 2025-го. Только 3 июня компания полностью отключила отправку данных на localhost, удалив соответствующий код. Яндекс использовал HTTP-метод с 2017 года и перешёл на HTTPS в 2018-м. Трекинг через порты также подтверждён и со стороны Яндекса. Оба вендора не документировали эти механизмы, и пользователи не были о них информированы.

По информации BuiltWith, Meta* Pixel встроен на 5,8 миллиона сайтов, а Яндекс.Метрика — почти на 3 миллиона. При сканировании топ-100 000 доменов Meta* пыталась установить соединение с localhost более чем на 13 тысячах сайтов в США и почти на 12 тысячах в Европе. Яндекс зафиксирован на более чем 1000 сайтов в каждом из этих регионов.

Стало известно, что эти механизмы отслеживания работали даже без входа в учётные записи, при активном режиме инкогнито и при удалении всех cookie. Это делает обнаруженные схемы особенно тревожными — обходятся ключевые инструменты защиты приватности и поднимаются серьёзные вопросы о допустимости подобных практик.

* Компания Meta и её продукты признаны экстремистскими, их деятельность запрещена на территории РФ